বুধবার, ৭ আগস্ট, ২০১৯

শুক্রবার, ৫ জুলাই, ২০১৯

windows Activator Download

১২:১৯ PM

1 comment

How to Download KMSpico 11 Activator?

It’s not rocketing science :P. Just kidding 😀 well, follow footprints given down.

- Disable or turn your PC Antivirus off.

- Download KMSpico by given link below. (Unlock the content first)

- Run the installer of KMSpico which is a .exe file.

- When the installation process ends, open the tool (program) to work for you.

- Click the red button, after few mints, a message will appear of your successful activation.

The link is Updated (password zip: kmspico.info):

Or....

All they want is some activator that they can use to get their Windows Home or Pro version activated.

শুক্রবার, ৩ মে, ২০১৯

How to protect yourself while on the Internet

৭:১৪ AM

No comments

Below are all of the steps and suggestions everyone should follow to keep their computers and their personal information safe while being connected to the Internet.

Note: All of the following information should be followed and understood by all computer users regardless of what type of computer, operating system, or device they are using.

Verify data is encrypted

When sending confidential information over the Internet, such as usernames, passwords, or credit card numbers, only send it securely. To verify this, look for a small lock (

When sending confidential information over the Internet, such as usernames, passwords, or credit card numbers, only send it securely. To verify this, look for a small lock (Internet Explorer secure address bar.

We also suggest making sure the URL begins with https, as shown above.

While the lock is in the locked position, data is encrypted, which helps anyone from understanding the data if it's intercepted. When no lock is visible or in the unlocked position, all information is plain text and could be read if intercepted. If a web page is not secure, such as an online forum, use a password you wouldn't use with protected sites, such as your online banking website.

Use a safe password

Websites that store confidential data, such as an online bank site, need to use strong passwords. Also, it is highly recommended that you use a different password for each website that requires a login. If you need help remembering your passwords, consider using a password manager.

When available always enable two-factor authentication

Two-factor authentication adds additional protection by requiring an additional step in verifying a login. Typically with two-factor authentication, after verifying your password, if the service does not recognize your computer, it sends your phone a text message with a verification code. If someone had your password but did not have your phone, even with a valid password, they cannot access your account.

Tip: Two-factor authentication should at the very least be enabled on your e-mail account. Most account passwords can be reset using the forgot password feature, which sends a new password or link to reset the password to the e-mail address on file. If anyone has access to your e-mail account, they could get the new password for your account.

Keep your operating system and software up-to-date

Many of the updates that are released by developers of operating systems are related to computer security-related issues. Make sure your operating system is always running the latest updates and that you're running an operating system that is still supported by the developer. Older operating systems like Microsoft Windows XP are no longer supported by Microsoft and therefore no longer get updates.

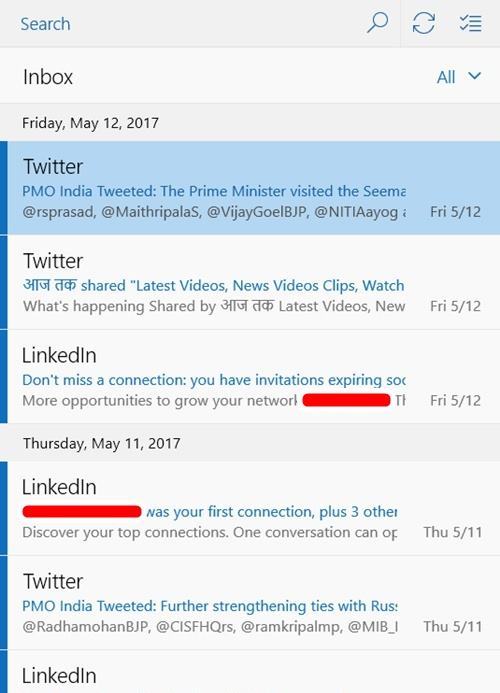

Always be cautious of e-mail links and attachments

One of the most common methods of spreading viruses and malware is through e-mail attachments and hyperlinks sent through e-mail. Always be extremely cautious when dealing with any attachments or links in e-mails you've received from anyone (even friends and family).

- How does a computer get infected with a virus or spyware?

E-mail is not encrypted

Never transmit confidential data over e-mail, such as passwords, credit card information, etc. E-mail is not encrypted, and if intercepted by a third-party, it could be read.

Be aware of phishing scams

Familiarize yourself with phishing scams and techniques, which are used to trick you into divulging your account information. Online banking sites, Paypal, eBay, Amazon, and other popular sites that require logins are popular targets.

Familiarize yourself with phishing scams and techniques, which are used to trick you into divulging your account information. Online banking sites, Paypal, eBay, Amazon, and other popular sites that require logins are popular targets.Use caution when accepting or agreeing to prompts

When you're prompted to install any program or add-on, make sure to read and understand the agreement before clicking on the Ok button. If you do not understand the agreement or feel it is not necessary to install the program, cancel or close the window.

Additionally, when installing any program, watch for any check box that asks if it's ok to install a third-party program, toolbar, etc. These are never required and often cause more issues than good. Leave these boxes unchecked.

Be cautious where you're logging in from

Business

Your place of work can install key loggers or use other methods of monitoring the computer while online. Someone who has access to this information could read these logs and gather usernames and passwords. Also, do not store any passwords in your browser if your computer is shared with other co-workers.

Wireless network

When on a wireless network, realize that all information sent to and from your computer can be intercepted and read by someone nearby. Prevent this from happening by only logging onto a secure network using WEP or WPA (only use WEP if WPA is not available). If this is a home wireless network, make sure it is secure.

Friend's house

Be concerned when logging into an account on a friend's computer. A computer or network you are not familiar with could intentionally or unintentionally log usernames and passwords. Finally, when logging into any site on a friend's computer, never save the password information on their browser.

Use an alternative browser

Older versions of Internet Explorer are notoriously insecure. If you are using Internet Explorer as your browser, consider an alternative browser such as Google Chrome or Mozilla Firefox. If you are running Windows 10 and want to continue to use a Microsoft browser, consider using Microsoft Edge instead of Internet Explorer.

Older versions of Internet Explorer are notoriously insecure. If you are using Internet Explorer as your browser, consider an alternative browser such as Google Chrome or Mozilla Firefox. If you are running Windows 10 and want to continue to use a Microsoft browser, consider using Microsoft Edge instead of Internet Explorer.Always think before you share something

Social networking sites like Facebook are a great place to connect with friends and family online. However, it is also very easy for people to over share personal information about themselves or others. Before sharing something on a social network or any place on the Internet, make sure it is something you wouldn't mind if everyone saw. Everything you share on the Internet should be thought of as public because it is possible for something you believe is shared privately to be leaked out publicly. If you're thinking about sharing something you think could offend someone or embarrass you, maybe consider not putting it on the Internet.

Be aware of those around you

Be aware of those around you

While at work, school, library, or anywhere in the public that has people around you that could look at your screen, be cautious of anyone shoulder surfing. Someone could watch you type in your password, which would give them access to your account.

If you need information displayed on the screen to remain private, consider a privacy filter for the display.

Update Internet browser plugins

Often many attackers find security vulnerabilities through browser plugins, such as Adobe Flash. Make sure all installed Internet plug-ins are up-to-date.

Secure saved passwords

Make sure to store passwords and login information in a secure area. Never write login information on a sticky note or in a text file that is not encrypted.

To save your passwords, we recommend using a password manager, which stores all login information and securely encrypts and password protects that information.

To save your passwords, we recommend using a password manager, which stores all login information and securely encrypts and password protects that information.

When saving password information in a browser, it may be visible to anyone who has access to your Internet browser. For example, without a master password setup in Firefox, anyone can see all stored passwords.

Protect yourself against malware, spyware, and viruses

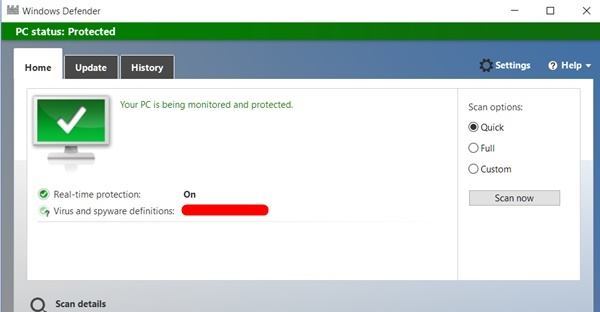

Protect your computer from viruses by installing an antivirus program on the computer. If you do not want to install antivirus protection and your computer is running a newer version of Windows, at least have Windows Defender running on the computer. Also, having a malware protection program on the computer, such as Malwarebytes, is also a good method of protecting your computer against malware and spyware.

Verify the checksum of downloaded files

If you've downloaded a program from a website that also lists a file checksum, make sure the checksum matches the file that you've downloaded. Verifying the checksum of a downloaded program can help verify that the program you are installing is what you want to install.

Don't always trust what you read online

Don't always trust what you read online

Realize that it's possible for anyone to create a website on the Internet and that someone may only be creating a site for malicious intentions. For example, a website could be created to help spread fear, lies, or malware.

Tip: Fake information and stories are also often spread through e-mail, e.g., through chainmail.

Use a third-party service to confirm the safety and security of a page

Use a third-party service to confirm the safety and security of a page

We recommend the free WOT (Web of Trust) tool to verify the safety of all websites on the Internet. If you or anyone else using your computer happens to visit a site that has been marked by the community as not being safe, you'll receive a warning.

বুধবার, ২৪ এপ্রিল, ২০১৯

শনিবার, ১৩ এপ্রিল, ২০১৯

How to be Protected from Ransomware Virus Attack

৬:২৩ AM

No comments

What is Ransomware ?

Ransomware is a virus program used to take control over the victim's computer system or to lock the victim's computer.

Before ransomware attack, you have full control over your computer system.

After ransomware attack, you can't have any further control over your computer system.

Why Ransomware ?

Ransomware means virus asking for money. Or virus made just to take some money from the victim after performing some dangerous actions so that victim becomes able to pay those asked amount of money from that virus.

Biggest Virus Attack in Internet History

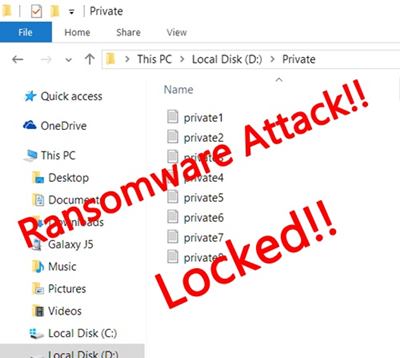

The WannaCry ransomware virus attack is the biggest virus attack in the Internet history.

What Ransomware Virus Attack can do ?

Ransomware virus attack locks your computer, that is, after the attack of ransomware virus, you can not further operate your computer system or you would not be able to open your files or any other important documents that is stored on your computer system.

You can open all your normal to secret and private files before wannacry ransomware virus attack.

You can not open any files from normal to private after wannacry ransomware attack.

How to Protect Computer from Ransomware Virus Attack ?

To protect your computer from massive attack through ransomware virus, just follow the given steps:

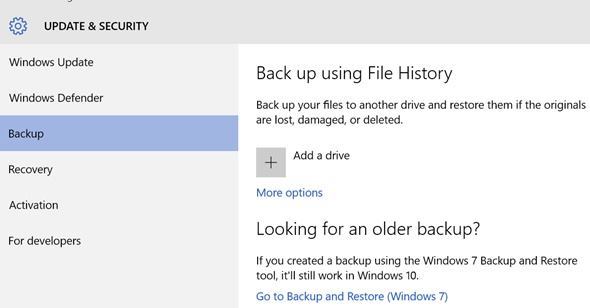

(1) Make backup of all the files that is stored on your computer.

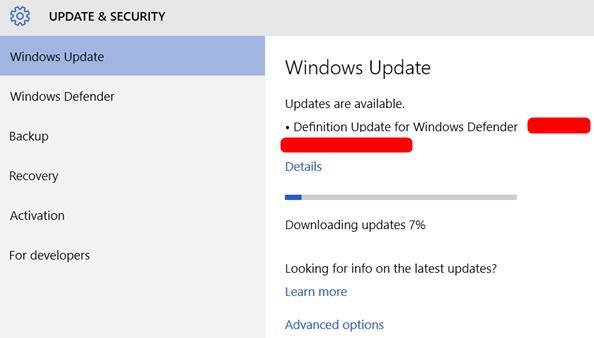

(2) If you are using Windows Operating System, then update and install the latest windows security program such as windows firewall, windows defender, etc.

(3) Update and install all the latest features and security updates for your operating system.

(4) Be aware of any unwanted and unknown actions happens on your computer system.

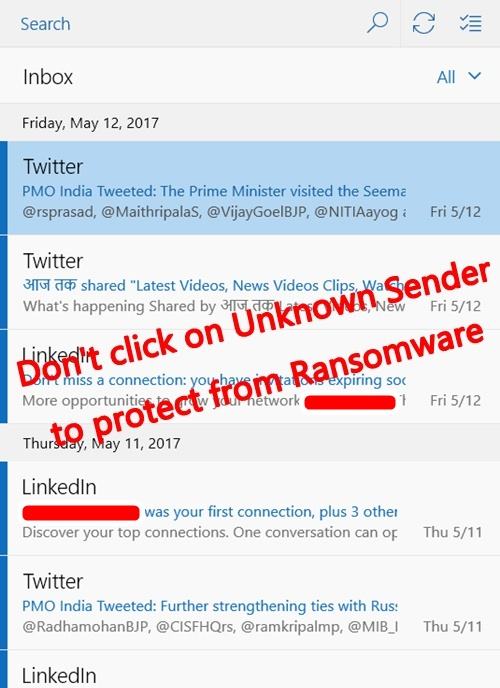

(5) Don't open any random and unknown email.

(6) Please do not click on any email attachment from an unknown sender.

(7) Update your computer system as soon as possible.

(8) Turn windows defender on.

(9) Turn windows firewall on.

(10) Make always turn On all the real-time protection facility available on your computer system.

The above 10 are the top actions that can be performed to protect your computer/pc/laptops from any virus attacks even from massive WannaCry ransomware virus attack.

Make your operating system up-to-date as ransomware virus program can also change its code to enter the early updated operating system also. Therefore, just allow your operating system to perform automatic updates.

Best Way to Protect from Ransomware Virus Attack

The best way to protect your computer from massive ransomware virus attack is given here:

- Use latest version of Windows 10 and allow automatic update.

- Don't open any email from an unknown person and also don't even click on any unknown sender's email.

If you want a hard method to protect your pc or laptop or computer system from ransomware virus attack is, just don't use Internet on your computer where you have placed your important documents or where you don't want any WannaCry ransomware type virus attack.

When Ransomware was Launched ?

Ransomware virus attack started on the date, 12-05-2017, that is, on Friday, 12th May 2017.

What will Happen after Ransomware Virus Attack ?

Through this ransomware virus attack, peoples found their computer locked and all the files are encrypted through this WannaCry Ransomware attack.

Ransomware virus attack demands victim to pay $290 or 290 dollars in bitcoin to get their system back to the original state or to decrypt all the files of his/her computer system.

How Ransomware is a Big Attack ?

Ransomware virus attack is a big/massive attack as this virus attack infect computers and servers on the same network very hardly.

What is the Aim of Ransomware ?

The main aim of ransomware is just to get some required amount of money from the victim. As of now, ransomware virus ask from the victim to pay $290 in bitcoins.

Ransomware Reached in How Many Countries ?

WannaCry ransomware virus attack almost reached in too many countries, that is, in more than 150 countries and also effected approximately more than 250000 computers just in few hours hours (less than 3-4 days) of the attack. Therefore, you can just imagine how this very massive ransomware attack is.

This WannaCry ransomware attack primarily target the Universities, colleges, institutions, and governments, etc. but individuals can also find a Ransomware's victim as WannaCry ransomware virus also target the personal computers or individuals.

Basically, WannaCry ransomware virus attack targets all those computer users who is using older versions of the windows operating system that haven't been patched.

Therefore, if your are using older windows operating system such as Windows XP, Windows Server 2003, or Windows 8, etc. then just update your operating system, so that your computer system would not be vulnerable to the current iteration of the WannaCry ransomware virus attack.

Best Operating System to Keep Protected from Ransomware

Here are the list of some best operating systems that can normally defend/protect yourself or your computer from massive WannaCry ransomware virus attack:

- Windows 10

- Windows 8.1

- Windows 7

- Windows Server 2016

- Windows Server 2008

- Windows Server 2008 R2

- Windows Vista

- Windows Server 2012

- Windows Server 2012 R2

From all of the above operating systems, windows 10 is the best operating system that almost can protect your computer from the WannaCry ransomware virus attack automatically.

Best Operating System that Automatically Protects from Ransomware Attack

Latest Windows 10 is the best operating system (OS) that automatically protects your computer system from the WannaCry ransomware virus attack through some of its security programs such as windows firewall, windows defender, etc.

After installing windows 10 or if your are already using latest version of windows 10, also allow the automatic update feature to automatically update your windows 10 whenever new patches is available to protect your computer from ransomware virus attack in a best way.

Which OS Users have not to Worry about Ransomware Attack ?

There are some operating systems that almost can't be effected by the WannaCry ransomware virus attack as of now. Here are the list of those operating systems that can not be effected by the ransomware virus program:

- MacOS

- ChromeOS

- Linux

- iOS

- Android

From the above 5 operating systems, the first 3 are used in computer system, and the last 2 are used in mobile phones. In other words, the first 3 operating systems are computer's operating system, and the last two are mobile operating systems.

What if You are using Older Windows to Protect from Ransomware ?

Block the TCP port 445 if you are using the older version of Windows just to protect yourself from the WannaCry ransomware attack. Or just patch your Operating system.

How to Protect from Newer Versions of Ransomware

Just keep watching for the mutations as your windows is patched doesn't means that you are always safe and your system is protected from the ransomware, as newer versions of the ransomware can also find hole and enters into your patched windows that you feels safe inside that windows. Therefore, just be up-to-date from your computer system and specially with your operating system.

Mobile Users have not to Worry about WannaCry Ransomware Attack

As of now, mobile users have not to worry about WannaCry ransomware virus attack because ransomware generally targets the Windows-specific users.

WannaCry ransomware virus is only designed to target and infect the Windows operating system. Therefore, mobile or phone users have not to worry about this massive ransomware virus attack as of now.

What to do After Ransomware Attack ?

Right now, there is no any way discovered to protect yourself after becoming the victim of ransomware virus attack in free.

Therefore, you only have to pay the money asked by them who made the ransomware virus just to get your system back in original form.

শুক্রবার, ১২ এপ্রিল, ২০১৯

Protect Your Post Script

১২:৩০ AM

No comments

Protect your post or page with the password . This tutorial is about protection of a post with the password via JavaScript coding.

Protect your post script

<SCRIPT LANGUAGE="JavaScript">

<!-- Begin

var password = 'password'

password=prompt('Please enter the password to enter this post:','');

if (password != 'password') {

location.href='URL';

}

// End -->

</SCRIPT>add as html view, starting

বৃহস্পতিবার, ১১ এপ্রিল, ২০১৯

হারিয়ে যাওয়া অ্যান্ড্রোয়েড মোবাইল খুঁজে বের করুন সহজেই

১০:৫৯ PM

No comments

Lock Watch

Crook Catcher

It's to annoying when we lost our phone. Our phone is our best company and its very important. So, it is better if we take necessary steps before stole it. So we install some tracker apps our phone so we can track after stolen.

the app name Prey.

Prey website: Link

google play sotre> search " Prey security".

install it. give necessary permission. resister ur account using your mail id.

go to panel and manage your settings. click this link https://panel.preyproject.com/login . After login your present location shown by this app.

Now go to settings> Device Management: check " when ON" as below.

Now you can track your device after stolen.

video Tuterial:

কম্পিউটার LAN সমস্যা ও সমাধান

১০:০৮ PM

No comments

মাঝে মাঝে কিছু সিম্পল সমস্যা যদি ধরা না যায় তাহলে সলুশন করা কঠিন হয়ে পড়ে।

ধরা যাক, একটা পিসিতে কানেকশান নেই। তখন চেক করে দেখা গেল...

উপসর্গঃ

১। ipconfig দিলে দেখা যাবে তার এসাইনকৃত আইপি শো না করে উইন্ডোজ থেকে অটো আইপি দেখাবে। যেমন 169.xx.xx.xx.

২। gateway কে ping করে পাওয়া যাবে।

সমস্যাঃ

নেট কানেকশান থাকবেনা। ক্যাবল কানেক্টেড দেখাবে। গেটওয়েকে পিং করে পাওয়া যাবে কিন্তু গুগলকে পিং করে পাওয়া যাবেনা। মনে হতে পারে ক্যাবলের কারণে এমন হতে পারে, কিন্তু ক্যাবলের এলইডি জ্বলতে দেখা যাবে, যার মানে সে সুইজ থেকে কানেক্টড আছে। নিশ্চিত হতে গেটওয়ে পিং করে দেখা যেতে পারে।

সমস্যাটা হয় আইপি কনফ্লিক্টের কারণে। অনেক উইন্ডোজ মেশিন তা এরর মেসেজ শো করে না। এজন্য আসলে কি সমস্যা তা বুঝে উঠা কষ্টকর হয়ে পড়ে। অনেক সময় আমরা ক্যাবল চেঞ্জ করে দিয়ে থাকি, কিন্তু দিলেও সমস্যাটা সেইম থাকবে।

সমাধানঃ

সমস্যা নিরুপন করা গেলে সমাধান খুব ইজি। আইপি চেঞ্জ করে দিলেই সমস্যা সমাধান হয়ে যাবে। এক্ষেত্রে খেয়াল রাখতে হবে সেই নেটওয়ার্কের সেইম আইপি যেন অন্য কোথাও এসাইন করা না থাকে।

CCNA Bangla Tuterial

৮:১৩ PM

No comments

আমরা সবাই কম-বেশী নেটওয়ার্ক বা নেটওয়ার্কিং কথাটির সাথে পরিচিত। নেটওয়ার্ক হলো এমন একটি ব্যবস্থা যেখানে লোকজন দূরবর্তী অন্য কারো সাথে যোগাযোগ করতে পারে বা তথ্য আদান-প্রদান করাতে পারে। একমাত্র কার্যক্ষম ও নির্ভরযোগ্য টেকনোলজিই মানুষের সমস্ত চাহিদা মিটিয়ে নেটওয়ার্ককে মানুষের সর্বোচ্চ ব্যবহার উপযোগী করে গড়ে তুলতে পারে। আর এজন্য বিভিন্ন সময়ে বিভিন্ন ব্যক্তি ও প্রতিষ্ঠান এই খাতের উন্নয়নে নানা ধরণের নতুন প্রযুক্তি ও নতুন ডিভাইস তৈরী করেছে এবং এখনো করে যাচ্ছে। এই নতুন প্রযুক্তি ও নতুন ডিভাইসগুলোর সফল ব্যবহারই পারে একটি নেটওয়ার্ককে মানুষের ব্যবহার উপযোগী করে গড়ে তুলতে।

Network Component

নেটওয়ার্ক যোগাযোগ শুরু হয় একটি ছোট তথ্য বা ম্যাসেজ থেকে যা একজন প্রেরক পাঠায় কোন প্রাপকের নিকট। এবং এই প্রেরক ও প্রাপকের মাঝখানে থাকে একটি মিডিয়া যার মধ্য দিয়ে এই তথ্য আদান-প্রদান হয়ে থাকে। সুতরাং আমরা বলতে পারি, নেটওযার্কে যোগাযোগের তিনটি প্রধান উপাদান হলো প্রেরক, প্রাপক ও মিডিয়া বা মাধ্যম। মিডিয়াম বলতে এখানে বোঝানো হয়েছে ক্যাবল বা ওয়্যারলেস ট্রান্সমিশনকে।

নেটওয়ার্কের এই উপাদানসমূহ আবার দুটি শ্রেণীতে বিভক্ত। একটি হলো হার্ডওয়্যার উপাদান এবং অন্যটি সফটওয়্যার উপাদান। ডিভাইস এবং মিডিয়া হলো হার্ডওয়্যার উপাদান, যেমনঃ পি.সি, সুইচ, হাব, ক্যাবল ইত্যাদি। অন্যদিকে সফটওয়্যার উপাদান হলো কিছু সার্ভিস বা প্রসেস (এককথায় সফটওয়্যার) যা ডিভাইসসমূহের মধ্যে রান করে (চলমান থাকে)।

End Device and Intermediary Device

নেটওয়ার্ক ডিভাইসসমূহকে আবার দুইভাগে ভাগ করা হয়। এক. End Device দুই. Intermediary Device

End Device গুলো হলো কম্পিউটার, ল্যাপটগ, সার্ভার, প্রিন্টার, আই.পি ফোন, আই.পি ক্যামেরা, পি.ডি.এ ইত্যাদি। End Device গুলোকে আবার Host ও বলা হয়ে থাকে। আর এই Host ই হলো নেটওয়ার্ক যোগাযোগের প্রেরক ও প্রাপক, এবং এদের প্রত্যেকের আলাদা পরিচয় বা এ্যাড্রেস থাকে। যখন কোন প্রেরক Host অন্য কোন প্রাপক Host এর নিকট তথ্য/ডাটা পাঠায় তখন এই এ্যাড্রেস ব্যবহৃত হয়।

End Device এর পাশাপাশি নেটওয়ার্কে কিছু Intermediary Device ও ব্যবহৃত হয়ে থাকে যা End Device সমূহকে নেটওয়ার্কে সংযুক্ত করে এবং ডিভাইসসমূহের মধ্যে ডাটার আদান-প্রদান নিয়ন্ত্রন করে থাকে। যেমনঃ সুইচ, হাব, রাউটার, ওয়্যারলেস একসেস পয়েন্ট ইত্যাদি।

Network Media

আমরা আগেই বলেছি নেটওয়ার্কে তথ্য আদান-প্রদান হয় মিডিয়ার মধ্য দিয়ে। আধুনিক কম্পিউটার নেটওয়ার্কে প্রধানত তিন ধরণের মিডিয়া ব্যবহৃত হয়।

১. Metallic Wire

২. Glass or Fiber

৩. Wireless Transmission

১. Metallic Wire

২. Glass or Fiber

৩. Wireless Transmission

শ্রেণীভেদে এই মিডিয়ামগুলোর তথ্য আদান=প্রদানের ক্ষমতা বিভিন্ন হয়ে থাকে। একজন নেটওয়ার্ক প্রফেশনাল যখন তার কাজের জন্য মিডিয়াম নির্বাচন করবেন তখন তাকে নিম্নোক্ত কয়েকটি বিষয় বিবেচণায় রাখতে হবে।

১. নেটওয়ার্কের দূরত্ব।

২. নেটওয়ার্কের পরিবেশ।

৩. ডাটার পরিমাণ এর্ং ডাটা ট্রান্সমিশনের গতি।

৪. ইন্সটলেশনের খরচ।

১. নেটওয়ার্কের দূরত্ব।

২. নেটওয়ার্কের পরিবেশ।

৩. ডাটার পরিমাণ এর্ং ডাটা ট্রান্সমিশনের গতি।

৪. ইন্সটলেশনের খরচ।

LAN, WAN and Internetworks

নেটওয়ার্ক কাঠামো কয়েকটি বিষয়ের উপর ভিত্তি করে বিভিন্ন ধরণের হয়ে থাকে। বিষয়গুলো হলোঃ

১. নেটওয়ার্কের আকার

২. ইউজার সংখ্যা

৩. নেটওয়ার্ক সার্ভিসের সংখ্যা ও তার ধরণ

১. নেটওয়ার্কের আকার

২. ইউজার সংখ্যা

৩. নেটওয়ার্ক সার্ভিসের সংখ্যা ও তার ধরণ

একটি ছোট এলাকা বা ভবন নিয়ে যে নেটওয়ার্ক গঢ়ড় উঠে তাকে LAN (Local Area Network) বলে। এখানে Host সংখ্যা দুই থেকে শুরু করে একটি সীমিত সংখ্যা পর্যন্ত হতে পারে।

যথন কোনো কোম্পানির বিভিন্ন স্থান ও দূরত্বে একাধিক অফিস থাকে তখন তারা ইন্টারসেট সার্ভিস প্রোভাইডার (আই.এস.পি) এর মাধ্যমে বিভিন্ন স্থানের অফিসকে সংযুক্ত করে একটি নেটওয়ার্ক গড়ে তোলে। এই ধরণের নেটওয়ার্ককে WAN (Wide Area Network) বলে। একটি WAN হলো একাধিক LAN এর সমষ্টি। এই WAN কে ম্যানেজ করার জন্য একজন দক্ষ নেটওয়ার্ক প্রফেশনাল এর প্রয়োজন হয়।

LAN ও WAN এর যোগাযোগ ছাড়াও দৈনন্দিন জীবনে আমাদের আরো অনেক প্রয়োজন রয়েছে। যেমনঃ আমেরিকায় থাকা কোন বন্ধুকে ই-মেইল করা, কোন ওয়েব সাইট ব্রাউজ করা, অনলাইনে কারো সাথে চ্যাট করা ইত্যাদি। আর এজন্য আমাদেরকে যে নেটওয়ার্কের সাথে যুক্ত হতে হয় তা হলো Internet. Internet হলো বিশ্বের সবচেয়ে বড় ও বহুল ব্যবহৃত নেটওয়ার্ক।

Common Data Network Symbols

Protocol

কম্পিউটার নেটওয়ার্ক বা আমাদের দৈনন্দিন জীবন – দুই জায়গাতেই সব ধরণের যোগাযোগগুলো হয়ে থাকে কিছু নির্দিষ্ট নিয়ম অনুসারে। আর এ নিয়মসমূহকে আমরা প্রটোকল বলতে পারি। ব্যক্তিগত যোগাযোগের ক্ষেত্রে আমরা প্রতিদিন বিভিন্ন নিয়ম অনুসরণ করে থাকি। টেলিফোন যোগাযোগের ক্ষেত্রে যে নিয়ম মানা হয় পত্র যোগাযোগের ক্ষেত্রে আর সে নিয়ম কাজ করে না। তাহলে একবার চিন্তা করে দেখুন এরকম কত শত নিয়ম পৃথিবীতে বিদ্যমান। যেমন: আমরা যখন কারো সাথে ফেস-টু-ফেস কথা বলি তখন বিভিন্ন দিক খেয়াল রাখতে হয়। যার সাথে কথা বলি সে যে ভাষা জানে আমাকেও সেই ভাষায় কথা বলতে হবে, কথার ভলিউম এমন হতে হবে যাতে করে সে কথা শুনতে পায়, কথা বলার সময় তার চোখের দিকে তাকিয়ে বলতে হবে, শুধু নিজে কথা বললেই হবে না তাকেও কথা বলার সুযোগ দিতে হবে। ঠিক এমনি নেটওয়ার্ক যোগাযোগের ক্ষেত্রেও এরকম অসংখ্য নিয়ম বা প্রটোকল বিদ্যমান।

একটি প্রেরক ও প্রাপক ডিভাইসের মধ্যে সফলভাবে ডাটা আদান-প্রদানের জন্য একাধিক প্রটোকলের প্রয়োজন হতে পারে। আর পরষ্পর সম্পর্কযুক্ত একাধিক প্রটোকলের একটি গ্রুপকে বলা হয় প্রটোকল সুইট (Protocol Suite)। আবার নেটওয়ার্ক যোগাযোগের ক্ষেত্রে সবগুলো প্রটোকল একই সাথে ব্যবহৃত হয় না বরং একটির কাজ শেষ হলে অন্যটির কাজ শুরু হয়। ব্যাপারটিকে আমরা “একের পর এক” অর্থাৎ এক Stack আকারে কল্পনা করতে পারি।

প্রটোকল সুইট এর একটি উৎকৃষ্ট উদাহরণ হতে পারে একটি Web Server ও একটি Web Browser এর মধ্যকার যোগাযোগ। যখন কোন কম্পিউটার এর Browser থেকে কোন Web Server এর নিকট রিকোয়েষ্ট পাঠানো হয় তখন এই কাজ সফলভাবে সম্পন্ন করার জন্য বিভিন্ন প্রটোকলসমূহ কাজ করে। যেমনঃ প্রথমে Application লেয়ারের HTTP প্রটোকলের মাধ্যমে ডাটা ট্রান্সমিশনের সূচনা হয়। তা পরবর্তীতে Transport লেয়ারে এসে TCP প্রটোকলের মাধ্যমে ছোট ছোট খন্ড বা Segment এ বিভক্ত হয়। পরবর্তীতে Internet লেয়ারের IP প্রটোকলের মাধ্যমে এ্যাড্রেস সংযুক্ত করে এবং Network Access লেয়ারের MAC প্রটোকলের মাধ্যমে উপযুক্ত মিডিয়ামের মধ্য দিয়ে ডাটা প্রবাহিত হয়।

এই লেয়ারভিত্তিক নেটওয়ার্ক যোগাযোগের জন্য একটি বহুল ব্যবহৃত Layered Model হলো TCP/IP মডেল। TCP/IP মডেল হলো এমন একটি প্রাটোকল মডেল যা প্রতিটি লেয়ারের প্রটোকলসমূহের কার্যবলী নির্ধারণ করে। আর TCP/IP মডেলকে আরো ভালোভাবে বুঝার জন্য পরবর্তীতে আবির্ভূত হয়েছে একটি Reference Model যা OSI Model হিসেবে পরিচিত। ডাটা ন্টেওয়ার্ক ডিজাইন ও ট্রাবলশ্যুটিং এর কাজে এই OSI Model ব্যবহৃত হয়।

Data Communication Process

TCP/IP মডেল অনুসারে একটি সফল নেটওয়ার্ক যোগাযোগের প্রয়োজনীয় ধাপগুলো হলোঃ

১. প্রেরক ডিভাইসের Application লেয়ারে ডাটা ট্রান্সমিশনের সূচনা হয়। অতঃপর তা Transport লেয়ারে পাঠায়।

২. Transport লেয়ার এ ডাটাকে Segment এ বিভক্ত করে এবং Internet লেয়ারে পাঠায়।

৩. Internet লেয়ার প্রতিটি Segment কে Packet এ বিভক্ত করে এবং প্রতিটি Packet এর সাথে প্রেরক ও প্রাপকের ঠিকানা (আই.পি এ্যাড্রেস) সংযুক্ত করে।

৪. সবশেষে Network Access লেয়ার Packet সমূহকে Frame এ বিভক্ত করে এবং উপযুক্ত মিডিয়ামের মধ্য দিয়ে bits আকারে ডাটা প্রবাহিত করে।

উপরিউক্ত প্রক্রিয়াটিকে বলা হয় Encapsulation.

২. Transport লেয়ার এ ডাটাকে Segment এ বিভক্ত করে এবং Internet লেয়ারে পাঠায়।

৩. Internet লেয়ার প্রতিটি Segment কে Packet এ বিভক্ত করে এবং প্রতিটি Packet এর সাথে প্রেরক ও প্রাপকের ঠিকানা (আই.পি এ্যাড্রেস) সংযুক্ত করে।

৪. সবশেষে Network Access লেয়ার Packet সমূহকে Frame এ বিভক্ত করে এবং উপযুক্ত মিডিয়ামের মধ্য দিয়ে bits আকারে ডাটা প্রবাহিত করে।

উপরিউক্ত প্রক্রিয়াটিকে বলা হয় Encapsulation.

যখন প্রেরক ডিভাইস থেকে প্রেরিত কোন Frame প্রাপক ডিভাইসে পৌছায় তখন ঘটে বিপরীত ঘটনা।

১. প্রথমে Network Access লেয়ার Frame গুলোকে Packet এ পরিণত করে।

২. তারপর Internet লেয়ার Packet গুলোকে Segment এ পরিণত করে।

৩. Transport লেয়ার Segment গুলোকে একত্রিত করে Data তে পরিণত করে।

৪. এবং সবশেষে Application লেয়ার উক্ত Data কে উপযুক্ত প্রোগ্রামের মাধ্যমে ব্যবহারকারীর নিকট তুলে ধরে।

এ প্রক্রিয়াটিকে বলা হয় Decapsulation. ইহা Encapsulation এর ঠিক বিপরীত কাজ করে।

১. প্রথমে Network Access লেয়ার Frame গুলোকে Packet এ পরিণত করে।

২. তারপর Internet লেয়ার Packet গুলোকে Segment এ পরিণত করে।

৩. Transport লেয়ার Segment গুলোকে একত্রিত করে Data তে পরিণত করে।

৪. এবং সবশেষে Application লেয়ার উক্ত Data কে উপযুক্ত প্রোগ্রামের মাধ্যমে ব্যবহারকারীর নিকট তুলে ধরে।

এ প্রক্রিয়াটিকে বলা হয় Decapsulation. ইহা Encapsulation এর ঠিক বিপরীত কাজ করে।

সুতরাং Encapsulation হলো Data ---> Segment ---> Packet ---> Frame ---> Bits

এবং Decapsulation হলো Bits ---> Frame ---> Packet ---> Segment ---> Data

এবং Decapsulation হলো Bits ---> Frame ---> Packet ---> Segment ---> Data

Here some CCNA Tutorial online bangla websites.

1. CCNA Course line Tsoft

2. CCNA Coures

3. Techtunes

মঙ্গলবার, ২ এপ্রিল, ২০১৯

এক ডেসটিনি কোটিপতি বন্ধুর গল্প!!!!

৩:৫৩ AM

No comments

আমি একটি প্রাইভেট কোম্পানীতে জব করছি সাথে B.S.C Engineering a পড়ছি। একদিন হঠাৎই ছুটি পেয়ে গেলাম। সাথে আরও কয়েকদিন ছুটি নিয়ে বাড়ী গেলাম। অনেক দিন পর মনের মতো একটা ডিজিটাল ক্যামেরা নিলাম। উদ্দেশ্য এবার ভালো ভালো কিছু ছবি তুলবো। ফটোগ্রাফির শখ বা নেশা আমার অনেকদিনের। যাই হোক, যাওয়ার আগের দিন ফোন দিলাম এক পুরোনো ফ্রেন্ডকে যাতে আমাকে একটু সময় দেয়। সে আমার স্কুল লাইফের ফ্রেন্ড ছিল।ফ্রেন্ডদের বেশীর ভাগই থাকে ঢাকাতে। তাদের সাথে অকেশনালী দেখা হয়। কথা বলে মনে হলো সে খুশিই হলো আমার আসার কথা শুনে।বাড়ী যাওয়ার পরদিন সকালে তার ফোন পেলাম। আমি তাড়াহুড়ো করে বের হয়ে গেলাম কিছু ছবি তোলার নেশায়। যথারীতি সেখানে গিয়ে দেখলাম সে আমার জন্য অপেক্ষা করছে। ঠিক কেন জানি হিসেব মিলাতে পারছিলামনা। যে কিনা বছরে একটা ফোন দেয়না সে কেন...???

ভুলটা ভাঙ্গতে খুব বেশী দেরী হয়নি। যেখানে দেখা করলাম সে তার কাছাকাছি একটা বিল্ডিং এর ২য় তলায় নিয়ে গেল। বুঝতে পারলাম আমি ডেসটিনির শাখা অফিসে ঢুকেছি। সে আমাকে খুব অনুরোধ করে বলল ” দোস্ত তুই আমাকে জাস্ট ৪৫ মিনিট সময় দিবি। যদিও সে আগে কোন প্রোগাম দেয়নি। মনে মনে বল্লাম ব্যাটা......তুই আর আমাকে কি শিখাবি? এসব তোর আগে পার করে আসছি।...এর পর চলল বকর...বকর....বকর..........অফফফফফফফফ....আমি শুধু মাথা নেড়ে সাই দিয়ে যাচ্ছি আর ভাবছি কবে শেষ হবে এই বকবকানী????

উল্লেখ্য, আমি যখন থেকেই শহরে এসেছি তখন থেকেই এ ধরণের অনেক এম.এল.এম কোম্পানী তে আমার যাওয়া হয়েছে ঠিক এরকম কিছু ফ্রেন্ডদের মাধ্যমে। তারপর অপেক্ষা করেছি অনেকদিন, তাদের আসলেই কি অবস্থা তা জানার জন্য...কারণ আমার মনে হয়েছে তারা আমাদেরকে যা বলে বা বোঝায় আসলে তারা তা নিজেরাও বিশ্বাস করেনা। সময়ের ব্যবধানে দেখেছি তাদেও হতাশা। অনেকে অনুরোধ করে নিষেধ করেছে যাতে এসব কোম্পানীর ফাঁদে পা না দেই!!! এখানে নাকি অনেক ফাঁকফোকর থাকে। তারা যেভাবে সহজে টাকা আয়ের লোভ দেখায় সেটা যদি সত্য হতো তাহলে মানুষ আর এত কস্ট করে আয় রোজগার করতো না । সব চেয়ে অবাক লেগেছে, যখন তারা বলে, কোম্পানীতে এড হতে হলে এত... হাজার টাকা লাগবে। যখন বলি, যে এত টাকা একসাথে এখন দিতে পারবনা।...ওরা তখন পরামর্শ দেয়, ঘরের কিছু বিক্রি করতে, বাবার পকেট মারতে!!!! আমি সত্যিই তাদেও সাধারণ কমনসেন্স নিয়ে সংকিত!!!...শুধু তাদের ব্যবসার র্স্বার্থে তারা এত নিচে নামতে পারে? এত ছেছড়াামি করতে পারে???

অথচ যদি বলি, যে যেহেতু আমার কাছে এখন নাই, তোর থেকেই দিয়ে দে, দু মাস পরেই তো পেয়ে যাবি যেহেতু আমি অনেক টাকা ইনকাম করব তার দেখানো উপায়েই। খুব অবাক হয়ে লক্ষ্য করেছি এ ব্যাপারে তার কোন সাড়া শব্দ নাই!!!

সবচেয়ে অবাক করা ব্যাপার, যখন খুব ভিতরের কিছু প্রশ্ন করেছি যা হয়তো সে তাদেও সেমিনারে পায়নি তখন সে কথাটা পাশ কাটিয়ে গেল, সে বক বক করেই যাচ্ছে। আমি আমার প্রশ্নের যর্থাথ উত্তর খুঁজে পাইনি। এমনকি সামান্য এ ব্যাপারটা নিয়ে!সে আমার প্রফেশন নিয়ে কটাক্ষ করতে পিচপা হয়নি!!!। আমার একমাসের আয় নাকি সে এক সপ্তাহে করে!!! ভাল কথা, আমার চেয়ে কে কত টাকা আয় করে তা নিয়ে আমার কোন মাথাব্যাথা ছিলওনা, থাকবেওনা। শুধু মাথাব্যাথা এ ব্যাপারটা নিয়ে যে আমি যা আয় করছি তা সৎ উপায়ে করছিতো? আমি বসে বসে এক পয়সাও আয় করতে চাইনা। আমি পরিশ্রম করে আয় করতে চাই।সুতরাং আমি তাদেও দেখানো পথে হাটিনি। হাটতে ও চাইনা। আমার তখনই বোঝা হয়ে গিয়েছিল তার শিক্ষাগত যোগ্যতা কি!!!!...যদি তুই এত বড় ব্যবসায়ীই হয়ে থাকিস তো আমার পিছনে ঘুরছিস কেন???

উত্তরটা আমার জানা। কারণ তার যে যোগ্যতা তাতে সে এসব ছাড়া অন্যকিছু করতে পারবে তা অন্তত আমি মনে করিনা। অন্যদিকে, আমি ফ্যামিলীর লাখ লাখ টাকা খরচ কওে ইন্জিনিয়ার হয়েছি। আমার কোম্পানী আমাকে চেহারা দেখে দেখে টাকা দিচ্ছেনা, কোম্পানীর দামী গাড়ী দিচ্ছেনা।আমি আমার যোগ্যতা দিয়ে আয় করছি, কেউ করুণা করছেনা আমাকে। সুতরাং আমার প্রফেশন নিয়ে মন্তব্য করা তার অনধিকার চর্চা ছাড়া কিছুই নয়। যারা ডেসটিনি বা অন্যান্য এম. এল. এম কোম্পানীতে আছেন তাদের বলছিৃ... দয়া করে আপনাদের কর্মীদের ভাল করে আদব-কায়দা শিখাবেন, যাতে কেউ এ ধরণের আচরন না করতে পারে। আপনারা আপনাদেও কোম্পানী নিয়ে যা খুশি বলতে পারেন কিন্তু কারও প্রফেশন নিয়ে কিছু বলার অধিকার কেউ আপনাদের কেউ দেয়নি।

৬৫ মিনিট ওভার হয়ে গেল বল্লাম, দেখ আমি কিছু ছবি তুলতে আসছিলাম। তখন সে বলল ..আরে এখন তো মেইন কথা শুরুই হয়নি!!!!!

আমি তার উপড় চরম বিরক্ত। বুঝতে পেরেও সে চালিয়ে যাচ্ছিল।... কিছুতেই তার এ বকবকানী থামছেনা। শেষে না পেরে উঠে দাড়ালাম। তারপর সেও বের হলো। তার পর কিছু ছবি তুলেই বিদায় নিলাম। বিকেলে আবার প্রোগাম নিলাম, কারণ একা একা তো আর ঘুরাঘুরি করা যাবেনা!!!

এরপর বিকেলে দেখা হলো, ছবি তুলা হলো কিছু। যখন চলে আসছিলাম তখন সে আবার আগের কথা তুলল।... ডেসটিনি কেমন লেগেছে? কখন ভর্তি হবি, এসব। আমি আগেই ওকে বলেছি যে এসব নিয়ে আমি মোটেও ইন্টারেসস্টেট না। তার পরও সে এ কথাটাকে পড়তেই দিচ্ছেনা।

হাঁটছি। হঠাৎ সে বলে উঠে , দোস্ত নাস্তা করা!!!!!...আমি বল্লাম, দেখ , আমি মাসে যা পাই, তুই তো আবার তা এক সপ্তাহে তা আয় করিস তাইনা? তো এ কাজটা তো তোর করা উচিত। সে বলল, আরে , আমি কি আর তোকে এত সস্তা জায়গায় নিবো? আমি বল্লাম, তো সস্তা জায়গাতো তোর জন্য কোন ব্যাপার না। কিন্তু সে কিছুতেই আমাকে খাওয়াবেনা। আমি তার এ মনোভাব বুঝতে পেরে বল্লাম, তোরা এত লাখ লাখ টাকা কামাই করিস, অথচ তোদের মন এত ছোট কেন? আমি তো জানি তোরা মুখে কোটিপতি, কিন্তু বাস্তবে ফকির। তোদের খালি চাপার জোরটাই আছে আর কিছু নাই। এর পর আমি ওকে এক প্রকার জোর করেই একটা রেস্টুরেন্টে ঢুকালাম, বিলও দিলাম। আর বলে দিলাম , এত ছোট মন নিয়ে আর জীবনে কোনদিন লাখ লাখ টাকার গল্প অন্তত তুই আমার সামনে করবিনা!!!... তার পর থেকেই তার সাথে আমি আর কোন ধরণের সম্পর্ক রাখিনি। যে বন্ধু নিজের র্স্বাথে আরেক বন্ধুকে ছোট করতে পিচ পা হয়না, ও রকম বন্ধুর তো আমার দরকার নাই। তাছাড়া তার কোন যোগ্যতা নাই আমার বন্ধু হওয়ার- মনকে এই বলে স্বান্তনা দিয়েছি।

পরিশেষে বলতে চাই, কোন এম.এল.এম. কোম্পানী ভূয়া, ভাল, বা ঠকবাজ, এত কিছু আমার জানার বা বলার দরকার আছে বলে মনে করছিনা। শুধু বলতে চাচ্ছি, তারা যেন তাদের কাজেই সীমাবদ্ধ থাকে, তারা মুটিভেটেড করবে, তার পরের সিদ্ধান্ত আমাদের। তাই বলে আমরা যদি ভর্তি না হই, তাহলে সর্ম্পক খারাপ করবো কেন? কাউকে ছোট ও করবো কেন বা কারও ব্যাপারে অনধিকারও চর্চা করবো কেন?????? এসব ব্যাপারে সবাই একটু সচেতন হলেই হয়।

ভুলটা ভাঙ্গতে খুব বেশী দেরী হয়নি। যেখানে দেখা করলাম সে তার কাছাকাছি একটা বিল্ডিং এর ২য় তলায় নিয়ে গেল। বুঝতে পারলাম আমি ডেসটিনির শাখা অফিসে ঢুকেছি। সে আমাকে খুব অনুরোধ করে বলল ” দোস্ত তুই আমাকে জাস্ট ৪৫ মিনিট সময় দিবি। যদিও সে আগে কোন প্রোগাম দেয়নি। মনে মনে বল্লাম ব্যাটা......তুই আর আমাকে কি শিখাবি? এসব তোর আগে পার করে আসছি।...এর পর চলল বকর...বকর....বকর..........অফফফফফফফফ....আমি শুধু মাথা নেড়ে সাই দিয়ে যাচ্ছি আর ভাবছি কবে শেষ হবে এই বকবকানী????

উল্লেখ্য, আমি যখন থেকেই শহরে এসেছি তখন থেকেই এ ধরণের অনেক এম.এল.এম কোম্পানী তে আমার যাওয়া হয়েছে ঠিক এরকম কিছু ফ্রেন্ডদের মাধ্যমে। তারপর অপেক্ষা করেছি অনেকদিন, তাদের আসলেই কি অবস্থা তা জানার জন্য...কারণ আমার মনে হয়েছে তারা আমাদেরকে যা বলে বা বোঝায় আসলে তারা তা নিজেরাও বিশ্বাস করেনা। সময়ের ব্যবধানে দেখেছি তাদেও হতাশা। অনেকে অনুরোধ করে নিষেধ করেছে যাতে এসব কোম্পানীর ফাঁদে পা না দেই!!! এখানে নাকি অনেক ফাঁকফোকর থাকে। তারা যেভাবে সহজে টাকা আয়ের লোভ দেখায় সেটা যদি সত্য হতো তাহলে মানুষ আর এত কস্ট করে আয় রোজগার করতো না । সব চেয়ে অবাক লেগেছে, যখন তারা বলে, কোম্পানীতে এড হতে হলে এত... হাজার টাকা লাগবে। যখন বলি, যে এত টাকা একসাথে এখন দিতে পারবনা।...ওরা তখন পরামর্শ দেয়, ঘরের কিছু বিক্রি করতে, বাবার পকেট মারতে!!!! আমি সত্যিই তাদেও সাধারণ কমনসেন্স নিয়ে সংকিত!!!...শুধু তাদের ব্যবসার র্স্বার্থে তারা এত নিচে নামতে পারে? এত ছেছড়াামি করতে পারে???

অথচ যদি বলি, যে যেহেতু আমার কাছে এখন নাই, তোর থেকেই দিয়ে দে, দু মাস পরেই তো পেয়ে যাবি যেহেতু আমি অনেক টাকা ইনকাম করব তার দেখানো উপায়েই। খুব অবাক হয়ে লক্ষ্য করেছি এ ব্যাপারে তার কোন সাড়া শব্দ নাই!!!

সবচেয়ে অবাক করা ব্যাপার, যখন খুব ভিতরের কিছু প্রশ্ন করেছি যা হয়তো সে তাদেও সেমিনারে পায়নি তখন সে কথাটা পাশ কাটিয়ে গেল, সে বক বক করেই যাচ্ছে। আমি আমার প্রশ্নের যর্থাথ উত্তর খুঁজে পাইনি। এমনকি সামান্য এ ব্যাপারটা নিয়ে!সে আমার প্রফেশন নিয়ে কটাক্ষ করতে পিচপা হয়নি!!!। আমার একমাসের আয় নাকি সে এক সপ্তাহে করে!!! ভাল কথা, আমার চেয়ে কে কত টাকা আয় করে তা নিয়ে আমার কোন মাথাব্যাথা ছিলওনা, থাকবেওনা। শুধু মাথাব্যাথা এ ব্যাপারটা নিয়ে যে আমি যা আয় করছি তা সৎ উপায়ে করছিতো? আমি বসে বসে এক পয়সাও আয় করতে চাইনা। আমি পরিশ্রম করে আয় করতে চাই।সুতরাং আমি তাদেও দেখানো পথে হাটিনি। হাটতে ও চাইনা। আমার তখনই বোঝা হয়ে গিয়েছিল তার শিক্ষাগত যোগ্যতা কি!!!!...যদি তুই এত বড় ব্যবসায়ীই হয়ে থাকিস তো আমার পিছনে ঘুরছিস কেন???

উত্তরটা আমার জানা। কারণ তার যে যোগ্যতা তাতে সে এসব ছাড়া অন্যকিছু করতে পারবে তা অন্তত আমি মনে করিনা। অন্যদিকে, আমি ফ্যামিলীর লাখ লাখ টাকা খরচ কওে ইন্জিনিয়ার হয়েছি। আমার কোম্পানী আমাকে চেহারা দেখে দেখে টাকা দিচ্ছেনা, কোম্পানীর দামী গাড়ী দিচ্ছেনা।আমি আমার যোগ্যতা দিয়ে আয় করছি, কেউ করুণা করছেনা আমাকে। সুতরাং আমার প্রফেশন নিয়ে মন্তব্য করা তার অনধিকার চর্চা ছাড়া কিছুই নয়। যারা ডেসটিনি বা অন্যান্য এম. এল. এম কোম্পানীতে আছেন তাদের বলছিৃ... দয়া করে আপনাদের কর্মীদের ভাল করে আদব-কায়দা শিখাবেন, যাতে কেউ এ ধরণের আচরন না করতে পারে। আপনারা আপনাদেও কোম্পানী নিয়ে যা খুশি বলতে পারেন কিন্তু কারও প্রফেশন নিয়ে কিছু বলার অধিকার কেউ আপনাদের কেউ দেয়নি।

৬৫ মিনিট ওভার হয়ে গেল বল্লাম, দেখ আমি কিছু ছবি তুলতে আসছিলাম। তখন সে বলল ..আরে এখন তো মেইন কথা শুরুই হয়নি!!!!!

আমি তার উপড় চরম বিরক্ত। বুঝতে পেরেও সে চালিয়ে যাচ্ছিল।... কিছুতেই তার এ বকবকানী থামছেনা। শেষে না পেরে উঠে দাড়ালাম। তারপর সেও বের হলো। তার পর কিছু ছবি তুলেই বিদায় নিলাম। বিকেলে আবার প্রোগাম নিলাম, কারণ একা একা তো আর ঘুরাঘুরি করা যাবেনা!!!

এরপর বিকেলে দেখা হলো, ছবি তুলা হলো কিছু। যখন চলে আসছিলাম তখন সে আবার আগের কথা তুলল।... ডেসটিনি কেমন লেগেছে? কখন ভর্তি হবি, এসব। আমি আগেই ওকে বলেছি যে এসব নিয়ে আমি মোটেও ইন্টারেসস্টেট না। তার পরও সে এ কথাটাকে পড়তেই দিচ্ছেনা।

হাঁটছি। হঠাৎ সে বলে উঠে , দোস্ত নাস্তা করা!!!!!...আমি বল্লাম, দেখ , আমি মাসে যা পাই, তুই তো আবার তা এক সপ্তাহে তা আয় করিস তাইনা? তো এ কাজটা তো তোর করা উচিত। সে বলল, আরে , আমি কি আর তোকে এত সস্তা জায়গায় নিবো? আমি বল্লাম, তো সস্তা জায়গাতো তোর জন্য কোন ব্যাপার না। কিন্তু সে কিছুতেই আমাকে খাওয়াবেনা। আমি তার এ মনোভাব বুঝতে পেরে বল্লাম, তোরা এত লাখ লাখ টাকা কামাই করিস, অথচ তোদের মন এত ছোট কেন? আমি তো জানি তোরা মুখে কোটিপতি, কিন্তু বাস্তবে ফকির। তোদের খালি চাপার জোরটাই আছে আর কিছু নাই। এর পর আমি ওকে এক প্রকার জোর করেই একটা রেস্টুরেন্টে ঢুকালাম, বিলও দিলাম। আর বলে দিলাম , এত ছোট মন নিয়ে আর জীবনে কোনদিন লাখ লাখ টাকার গল্প অন্তত তুই আমার সামনে করবিনা!!!... তার পর থেকেই তার সাথে আমি আর কোন ধরণের সম্পর্ক রাখিনি। যে বন্ধু নিজের র্স্বাথে আরেক বন্ধুকে ছোট করতে পিচ পা হয়না, ও রকম বন্ধুর তো আমার দরকার নাই। তাছাড়া তার কোন যোগ্যতা নাই আমার বন্ধু হওয়ার- মনকে এই বলে স্বান্তনা দিয়েছি।

পরিশেষে বলতে চাই, কোন এম.এল.এম. কোম্পানী ভূয়া, ভাল, বা ঠকবাজ, এত কিছু আমার জানার বা বলার দরকার আছে বলে মনে করছিনা। শুধু বলতে চাচ্ছি, তারা যেন তাদের কাজেই সীমাবদ্ধ থাকে, তারা মুটিভেটেড করবে, তার পরের সিদ্ধান্ত আমাদের। তাই বলে আমরা যদি ভর্তি না হই, তাহলে সর্ম্পক খারাপ করবো কেন? কাউকে ছোট ও করবো কেন বা কারও ব্যাপারে অনধিকারও চর্চা করবো কেন?????? এসব ব্যাপারে সবাই একটু সচেতন হলেই হয়।

এতে সদস্যতা:

পোস্টগুলি (Atom)